セキュリティ人材の不足が社会的な問題になっているのは皆さんも耳にしたことがあるのではないでしょうか。日本は3年連続で1組織あたりのサイバー攻撃が世界一の状況にありながら、欧米と比べ国家的な支援制度・法制度が乏しく、せっかくの人材も海外へ流出し、国内の少ない人材のパイを奪い合っているのが現状です。

Visionalグループでは、全社横断組織としてセキュリティ室があります。今回はそんな社会課題の解決と、Visionalグループが目指す事業とセキュリティの真の「共存」への1つの解決案として、セキュリティ室が実施する「サイバーセキュリティ社内留学制度」をご紹介できればと存じます。一方通行の文章とならないよう、実際に参加された留学当事者にも忌憚無く語っていただきました。皆様の組織のセキュリティ施策のご参考になれば幸いです。

まずは自己紹介です。私、佐藤はCEH (Certified Ethical Hacker)の認定資格を取得しているホワイトハッカーです。入社前は、日本により良い未来を残すべく、当事者目線でリスクを考えることができるセキュリティ文化を醸成するため、過去10年で200社300以上のサービスのでセキュリティ課題に取り組んで参りました。Visionalでは、グループ内の事業を横断して主に脆弱性管理の仕組み作りを行っております。 昨年よりVisionalグループが描く、事業とセキュリティの真の「共存」を実現する一環として、初めての試みとなる社内留学制度をデザインし実施を任されることとなりました。

まずは留学制度について説明した後、参加メンバー2人の紹介と2人が経験した具体的な取り組みを紹介したいと思います。

サイバーセキュリティ 社内留学制度について

制度の背景

これまでセキュリティ文化醸成への取り組みとして、多くの企業でも実施されているであろう勉強会や交流会を毎月地道に実施してきました。実施した経験のある皆さんであれば判ると思いますが、セキュリティ文化醸成の成果を目に見える形にするのは難しく、システムではなく人や組織に定着するにはどうすれば良いかという課題の壁に突き当たってました。

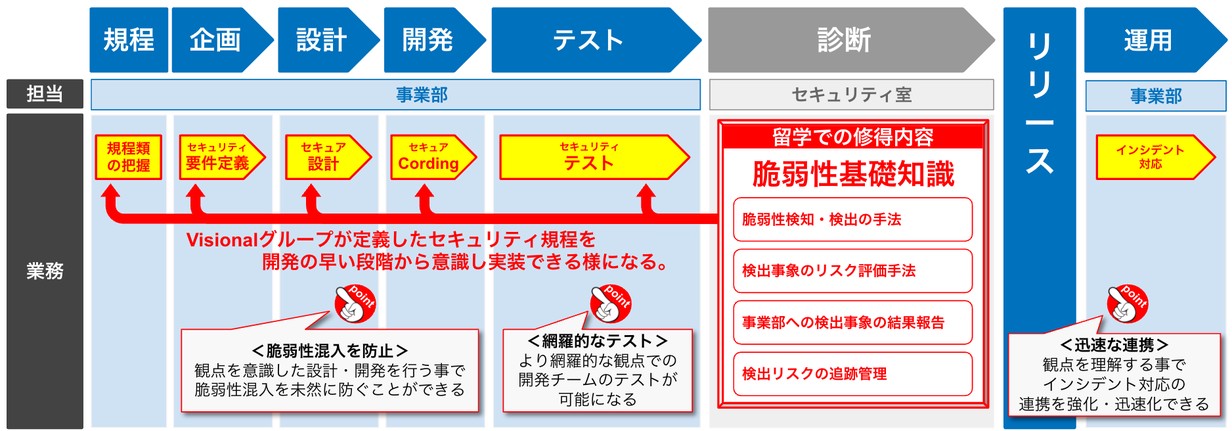

制度を立ち上げた目的

留学制度を実施する目的は「Visionalグループのセキュリティ品質の向上」です。制度によってセキュリティマインドを身につけたメンバーが各組織に在籍する状態にすることでプロダクトが社外に出る前の早い段階で軌道修正ができます。また、グループ全体のリスク・修正コストの削減につながること、セキュリティの基礎知識があるメンバーが各プロダクトのカウンターパートになることで、コミュニケーションミスが少なくスムーズになることが期待されます。

留学制度で生徒が実施すること

Visionalグループの各プロダクト本部から、セキュリティ室に社内留学(異動)していただき、セキュリティの実業務を学んでいただく6ヶ月のプログラムです。 セキュリティとは責任だと考えており、サービス提供者として責任を全うできるようになることを期待されています。具体的には通常の利用手段の中だけでなく、悪用手段を見いだされた場合も、客観的に状況を分析し責任を見極め対処するための道筋を自力で見つけられるるための基礎を身につけること、机上の空論ではなく手を動かして技術的に示し、状況を能動的に動かすために何をまずすべきかを知ること、これらを体得してもらいます。

留学1期生プロフィール

渡部 壮彦

2023年8月に1期生としてセキュリティ室へ留学した渡部です。

これまではスクラムマスターやプロダクトマネージャーを主に担っていました。

プログラミング経験はほぼゼロで当然セキュリティの知識も無かったため「自分で良いのだろうか?」「役に立てるだろうか?」と不安があったのも事実ですが「せっかくの機会なので全力でやってみよう!」と思いチャレンジしました。

松本 賢治

2ヶ月遅れて10月から参加した松本です。

留学前の部署では基幹システムの運用保守を担当していました。

システムエンジニア経験は7年ほどで、もともとは学校で航空整備士の資格を取得し、前職では航空機の装備品(無線通信機器)のメンテナンスを担当していました。

サイバーセキュリティについて知っているのは名前だけで、留学制度について上長から参加の話を聞いたときはこれまで経験したことが無い経験が出来るため、とても興味を惹かれました。

ここからは、留学生である私たち(渡部と松本)から説明していきます。

留学制度では具体的に何をやっていたのか?

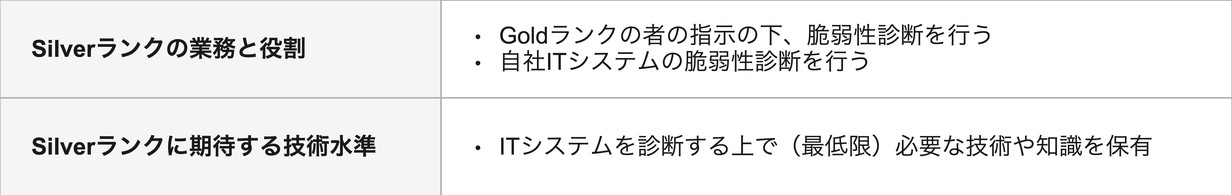

はじめに体制ですが、留学生1名に対して先輩1名がトレーナーとして付き、用意されたカリキュラム(脆弱性診断士Silverランク相当)に沿って一緒に学習・診断を進めていく体制を取っています。1

次に、カリキュラムはざっくり以下の内容でした。

- Visionalグループの規程や、診断業務の運用手順の理解、診断に必要な環境設定(初日〜2, 3日程度)

- 脆弱性に関する知識のインプット & 演習問題(〜1ヶ月程度)

- 実際の診断業務や脆弱性に関する記述形式の設問、質疑応答(〜1.5ヶ月程度)

- 実際の診断(1.5ヶ月〜)

- 修了試験(6ヶ月目)

脆弱性診断ツールのベンダーが提供しているコンテンツ(例:SQLインジェクション)を使用して、攻撃の方法をインプットした後に演習コンテンツをクリアするという実践的な内容で学習を進めました。

研修当初は、解説を見ても何を言っているのかわからないレベルだったのですが、分からないことはトレーナーをはじめセキュリティ室のメンバー全員が丁寧に(時として熱く)フォローしてくれたため、徐々に一人で進められるようになりました。 2

その後は、先輩と一緒に実際の提供サービスに対して診断を進めていきました。

最後に、これまで学んだことの総合的な理解度を確かめるため、7時間の修了試験を実施しました。

留学制度を通して得られた意識・視点

1. セキュリティ意識は、サービス提供者全員の必修科目

まずはじめに基本的な所として、クロスサイトスクリプティングや権限昇格などの各脆弱性ごとに「なぜ発生してしまうのか?」「どう攻撃に繋げることができるのか?」逆に「如何にして防いでいくのか?」を知ることができました。

まだ基本的な理解しかできていませんが、それでも様々な脆弱性の千差万別な攻撃手法を知っていく中で「実装前の早い段階から、サービス提供者全員でセキュリティを意識してプロダクト作りに臨まないと、攻撃者に付け入る隙を作ってしまう」ということを痛感しました。

また、ライブラリやツールを定期的にアップデートしたり、アップデート情報をキャッチアップしていく大切さを知ることができました。

2. 地道な診断の効果を高めるキモは、プロダクト本部との連携にあり

2つめは、脆弱性診断業務そのものの地道さと、プロダクト本部との連携についてです。

留学する前は、システマチックな診断と通知がメインなのかと想像していたのですが、実際には一つ一つの画面・機能に対して、様々な観点で手動でテストする診断がメインでした。

(規模や機能にもよりますが、1プロダクトを診断するのに2週間〜2ヶ月ほど掛かることも)

このとき、「特定の条件・アカウントだけアクセスできる / 挙動が変わる機能」がある場合、そもそも知っていないと診断しようがなかったり、機能に辿り着くまでに時間が掛かってしまうということがありえます。

また、脆弱性を見つけたらそれで終了、ということもなく、プロダクトが扱っている情報の種類、機能の分類、運用体制、今後のロードマップ等によってベストな判断は異なってくるため、プロダクトを取り巻く様々な状況を踏まえた改善提案・伴走をする必要があります。

上記のような個々に寄り添った診断を実施していくために、プロダクト本部とセキュリティ室がより一層密にコミュニケーションを取り、連携していくことが重要であると感じました。

3. プロダクト開発の、もう一つの視点

3つめは、セキュリティエンジニアとしての視点についてです。

脆弱性の仕組みを知ったり、Visionalグループ全体のリスクマネジメントプロセスを一通り経験したことによって、「プロダクト作りや事業運営において、セキュリティエンジニアはどのようなことを気にしているのか?そしてそれは何故か?」を知ることができました。

「こんな脆弱性につながりそうだな…」や「事業やプロダクト、その他様々な状況を考慮したときに、このセキュリティリスクはどう捉えるか…」等に思いを馳せられるようになったことで、例えば留学制度終了後にスクラムチームで機能・仕様・アーキテクチャについて検討するときや、オペレーションを構築改善するとき等に、セキュリティ視点も踏まえた検討が出来るようになると思います。

その結果、より適した選択をできる可能性が高くなり、手戻りやリスクの軽減に繋げられるのではないかと思います。

留学生から見たセキュリティ室

チームにジョインする前後での印象の変化

留学前でも脆弱性診断の存在は認識していましたが、恥ずかしい話「実施する決まりになっている」「やらないとリスクを見落とす可能性がある」程度の認識しかありませんでしたし、セキュリティ室に対しても、どこか「遠い」印象を勝手に抱いていたのではないかと思います。

ですが、実際は「遠い」なんてことは全くなく、視点が異なるだけで同じものを見ていることに気付きました。一緒に働いてリスクマネジメントの一端を担ったり、セキュリティ室の一員としてプロダクト本部とコミュニケーションをすることによって、これまでの認識がいかに甘かったのかを、身をもって理解することができました。

当たり前といえば当たり前ではあるのですが、Visionalのセキュリティ室は、事業の状況や運用なども考慮した上でどうすることがベストなのかを常に考え続けているなと、プロダクトの価値向上を真剣に考えているのだと、今となっては強くそう感じています。

留学生だから出来たこと

留学生として脆弱性診断に励む一方、セキュリティ室の外から入り込んだ我々だからこそ気づけたこと、出来たこともありました。

診断業務管理の効率化(渡部)

私が実際に脆弱性診断やレポーティングを進めていくうちに、セキュリティ室のメンバーが脆弱性診断の案件・発見した脆弱性の管理方法に課題感を持っていることが次第に明らかになってきました。

そこで、これまで他の組織でチケット管理ツールの導入・プロセス改善をしてきた経験と、実際にセキュリティ室で業務を行った経験の双方を活かして、脆弱性診断の案件・是正すべき脆弱性をチケット管理する仕組み・プロセスを構築することができました。

データ集約タスクの自動化(松本)

セキュリティ室では、Visionalグループが提供している各サービスで発見された脆弱性を一元管理出来るようにするというミッションがありました。

しかしそれを実現するには集めるべき情報源がとても多く、また手作業でやる必要がありました。

私はこれまでに行ったGoogle App Scriptとスプレッドシートを使った自動化のノウハウを活用して、ワンストップで必要なデータを統一されたフォーマットに集約するスクリプトを設計、開発しました。

これを分析することで、サービスのリスクの全容を簡単に把握出来るようになりました。

上記の事例のように、「組織内のナレッジを持った状態で異なるスキル・経験のメンバーが加わった結果、想定し得なかった改善が進む」というのは、留学制度の大きな利点となりました。

未経験で社内留学して6ヶ月

私たち留学第1期生は、6ヶ月の期間を終えてプロダクトの脆弱性診断を行えるようになり、脆弱性診断士Silverランク相当を目指すという目標にコミットすることが出来ました。

留学生のみならず、受け入れるセキュリティ室にとっても新たな取り組みであり、関係者全員が同じ目標に沿ってチャレンジする機会となった貴重なプロジェクトでした。

未知の領域がゆえに難しいと感じる部分も多くありましたが、トレーナーに質問や相談したりすることで着実にオンボーディングを進められたと思います。

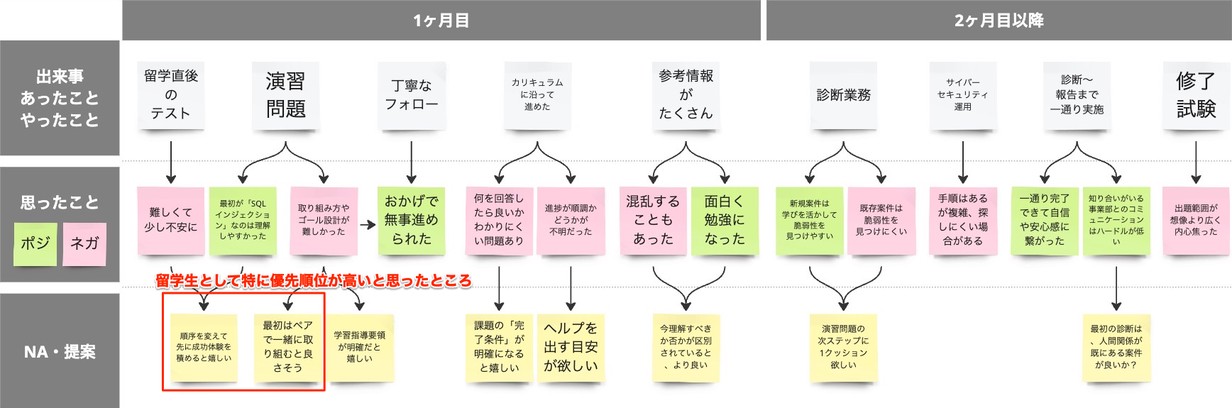

また、カリキュラム修了後には、留学生として制度について感じたことをふりかえり、良かったこと悪かったこと、今後の改善点を忌憚なくチームにフィードバックしました。

留学生として特に改善の優先順位が高いと感じたのは、「留学直後のカリキュラムの順番・進め方」についてです。

新しいことへの挑戦はどうしても不安が付きまとうので、初めは比較的理解しやすいであろうSQLインジェクションを取り扱い、かつ、初めは演習問題への取り組み方もわかりにくいのでペアワークできると、留学直後の立ち上がりをよりスムーズにできるのではないかと思っています。

(今後続くであろう第2期生の方たちの悩みが減り、タイムパフォーマンスの良い履修が出来ることを期待しています!)

留学生受け入れ側の思わぬメリット(佐藤)

Visionalグループでは、Visional Wayとして「価値あることを、正しくやろう」というミッションを掲げております。その実践として、セキュリティ人材不足の課題に対し人材を外部から採用する方法ではなく、セキュリティ人材を作り出す仕組みを作り本質的な課題解決へ取り組んできたことはお2人のお話から伝わったのではないかと存じます。

実施する側は運用の整備に伴い業務設計や体制設計など大きな負担が掛かりましたが、それにより業務整理ができた以外にも、留学生を受け入れた思わぬメリットがありました。

主な実施する側のメリットは2つです。1つ目はチームの学習意識のレベルアップです。規範意識と程よい緊張感が自然に学習する組織を実現します。統計にもよりますが日本の社会人の50%以上が勉強時間ゼロと言われる中、我々のチームは、全員が当たり前のように学ぶだけでなく互いが学んだことをキャッチアップし合う学習文化が形成されています。ただ「毎日インプットしています」より、学んだことを相手に伝える必要性が出たことでギアがもう一段上った状態と言えます。アウトプットできるスキルは目に見えて上ったと成果からも見て取れました。

もう1つは各プロダクト組織との役割分担をシミュレーションでき、今後の施策の有効性などの客観的な意見をいただけたことです。セキュリティという業務は第三者視点を持つことは常に意識しますが、グループで内製を何年もやっているとどうしても偏りや客観性の欠如が生まれます。留学生とコミュニケーションを取るうちに、一組織当たりだと年に数回頻度の接触回数なので「セキュリティってこういうものなのかな」「組織を跨いで指摘していいものかな」を迷って「暗黙の了解」になってしまうような違和感や齟齬へご意見をいただき、気づかせていただいたというのも業務の改善に結びつき潜在的なリスクの解消につながる思わぬ収穫となりました。

終わりに

いかがだったでしょうか。勇気を持って新しい領域に一歩踏み出したお2人のお話を聞いて、皆様の挑戦のきっかけにつながりましたら幸いです。

セキュリティ室では、今後も大きく変わり続けるために仲間を増やし成長し続けなければなりません。セキュリティエンジニアとして事業とセキュリティの真の「共存」を実現していくため、多数のプロダクトのリスクに最後まで一緒に併走し、事業づくりをしたい仲間を募集しています。

ここまで読んでいただきありがとうございました。